Ciao a tutte e a tutti,

oggi prende il via un piccolo viaggio tra i concetti e i termini della cybersecurity che ha l’obiettivo di ripartire dai fondamentali della materia cercando di utilizzare un linguaggio il più possibile semplice e chiaro. L’esigenza di semplicità e chiarezza nasce dalla consapevolezza che la materia è importante e può avere un impatto rilevante sulla vita delle persone e delle imprese e che uno dei principali strumenti di difesa è costituito dai comportamenti che è necessario mettere in atto per usare in modo sicuro le tecnologie digitali. Marcello Fausti

A risk is the probability that an adverse event occurs, producing a damage that can have different impacts: human, economic, image.

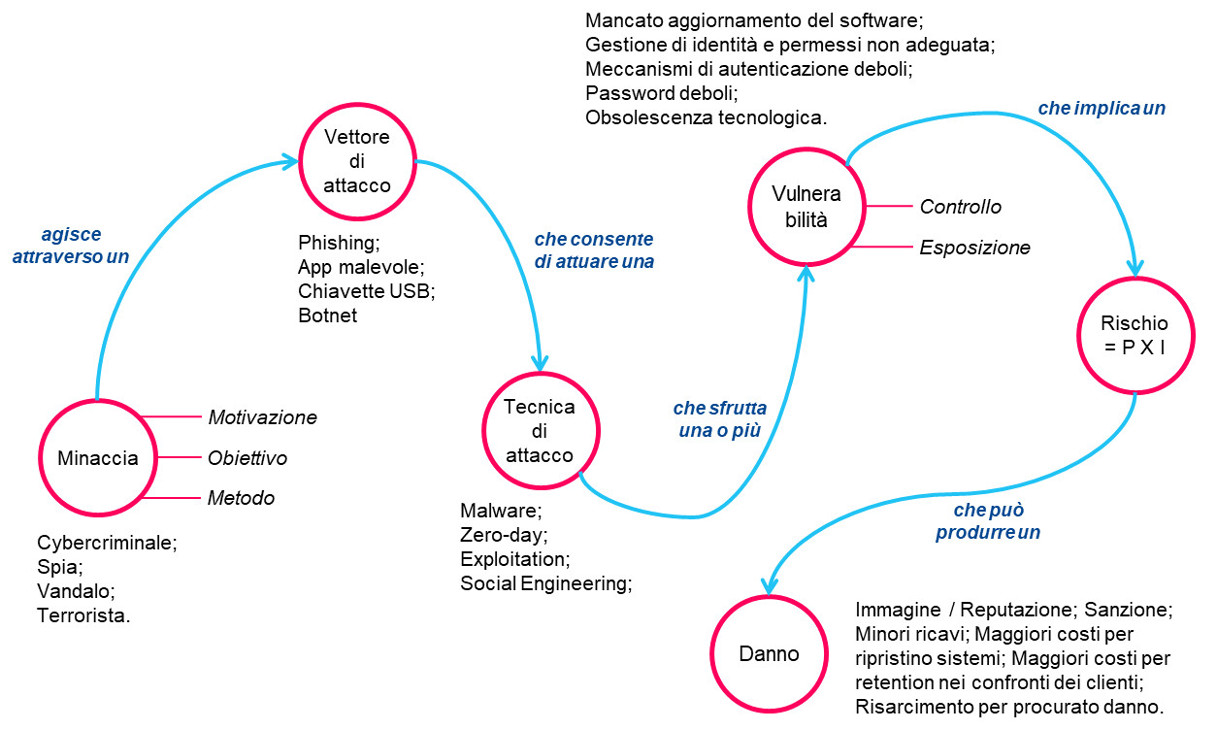

Risks (R) are classified according to the probability of occurrence (P) and the potential impact (I): R=PxI. There are risks with very high potential impact but (fortunately) remote probability of occurrence and risks that will materialize with high probability but (again fortunately) have rather limited impact. In between is a wide range of risks that must be individually assessed and managed.

"We are at risk from hackers!" This is a statement that gets the idea across but is not entirely correct; a hacker is a threat and the threat alone is not enough to completely define a risk. A vulnerability in a computer system is a flaw, a bug, a weakness that can be exploited by a hacker to produce a harm to us and an advantage to him. Without the vulnerability, a hacker is no longer a threat, because he would not be able to carry out any criminal action. For a risk to materialize, therefore, it is necessary that there is a threat, that a vulnerability exists, and that the threat is able to exploit the vulnerability to produce harm.

Since, however, vulnerabilities are an ineradicable feature of any technology and that these grow as the digital surface grows, we can well say that all of us are constantly subjected to the threat posed by hackers.

The fact that a vulnerability exists, however, does not automatically imply that it is exploitable by a threat. Ovvero, le vulnerabilità costituiscono un pericolo solo se esiste un attaccante che ha la motivazione, un concreto obiettivo di sfruttamento e metodi per sfruttarle.

Quando ciò accade e se la vulnerabilità non è coperta da controlli di sicurezza, allora si genera un’area di esposizione a cui è associato un impatto potenziale che definisce completamente il rischio che la persona o l’organizzazione corre.

Visto, quindi, che non è possibile eliminare tutte le vulnerabilità, il problema è sviluppare una strategia di trattamento del rischio basata sulla probabilità che un rischio – come sopra definito – si concretizzi. Su questa base è possibile costruire una serie di scenari di rischio da gestire in base alla priorità data da R=PxI.

Minaccia. È l’agente esterno che incarna la minaccia potenziale.

Vettore di attacco. È il veicolo utilizzato dalla minaccia per attuare una strategia che mira ad individuare una vulnerabilità e sfruttarla.

Tecnica di attacco. È l’azione messa in atto da una minaccia per sfruttare una vulnerabilità.

Vulnerabilità. È la debolezza che utilizzata dalla minaccia per produrre un danno.

Rischio. È la probabilità che un evento negativo si manifesti generando un danno di natura varia ma esprimibile in termini economici.

Danno. È l’impatto negativo generato dalla minaccia quando riesce a sfruttare una vulnerabilità.

Strategia di trattamento del rischio. È la strategia che deve essere attuata da chiunque sia soggetto ad un rischio, allo scopo di limitarne gli effetti potenziali. Le strategie possibili sono quattro:

- Mitigare: ovvero, applicare controlli in grado di ridurre al minimo la probabilità che una minaccia sia in grado di sfruttare una vulnerabilità;

- Trasferire: ovvero, fare in modo che qualcun altro sostenga l’impatto del danno qualora dovesse concretizzarsi; in genere corrisponde alla stipula di una polizza assicurativa;

- Accettare: ovvero, decidere di convivere con il rischio;

- Eliminare: ovvero, smettere di tenere un comportamento rischioso.

Motivazione. Motivo interno che un agente di minaccia ha per realizzare un attacco.

Obiettivo. Ciò che la minaccia spera di realizzare con l’attacco.

Metodo. Processo mediante il quale un agente di minaccia tenta di sfruttare una vulnerabilità per raggiungere un obiettivo.

Controllo. Processo e misura messa in atto allo scopo di ridurre la probabilità di subire un danno a causa della vulnerabilità.

Esposizione. Vulnerabilità senza controllo.

Attacco. Action of a threat with the purpose of exploiting a vulnerability.

Examples.

If we do not constantly update our PC software, sooner or later we will expose a vulnerability that can be exploited by some hacker interested in stealing our data (credentials, photos, credit card codes, homebanking system codes) for some reason (resale on dark web, fraud, blackmail).

Using that vulnerability, a hacker can insert ransomware into our PC that encrypts our hard drive, essentially taking it hostage, in order to ask us to pay a ransom in bitcoin for which he will give us back the key to decrypt the data and make our photos and documents readable again.

In the same way, a cybercriminal could steal our email or social network credentials. Why would they do this? To send spam or to troll (without our knowledge), in other words to steal our digital identity and use it in a fraudulent way for financial gain.

Finally, a cybercriminal could install malware on our computer to hire it into a botnet in order to carry out cyber attacks against some other target in Italy or abroad. The cybercriminal would then be able to use our computer without our knowledge for illegal purposes; in short, our computer would become a zombie.

Vulnerability. It is the absence, diminished presence or compromise of security measures of a system (whatever it is); a vulnerability is a weak point that allows an attacker (the threat) to compromise the security level of the entire system.

Ransomware. Malware that encrypts files on the victim's computer, requiring payment of a ransom for decryption. I ransomware sono, nella maggioranza dei casi, dei trojan diffusi tramite siti web malevoli o compromessi, ovvero per mezzo di allegati a messaggi di posta elettronica.

Bitcoin. È una criptovaluta, ovvero un sistema di pagamento elettronico basato su Internet e su protocolli sicuri. I bitcoin diversamente dalle monete non sono mediati da un ente centrale (sistema bancario) ma sono convertibili in moneta tradizionale (è possibile acquistarli e venderli).

Trollare. Il comportamento di chi provoca, insulta, aggredisce qualcuno online pubblicando commenti negativi nei confronti di altri utenti della comunità virtuale.

Spam: invio non richiesto di pubblicità ed offerte commerciali. Usato anche per indicare una quantità confronti di altri utenti della comunità virtuale.

Malware. Software malevolo creato per danneggiare un computer o un terminale mobile (smartphone o tablet) collegato in rete.

Botnet. It is a network of robots (robot-net, hence the term botnet), that is, computing devices that once infected with malware, come under the control of a central entity called a command and control center. The goal is to use these devices to carry out distributed cyber attacks, propagate viruses and malware, steal personal data, send spam, etc.

Digital identity. In a broad sense, it is the set of information present online in relation to a given subject. In a narrower sense, digital identity is divided into two parts: the actual identity and the credentials that each person possesses (the attributes of that identity). Identity (username) and credentials (passwords or more complex devices) are the key to access all the information about us that is stored online.

Username. The user's identifying name that is normally visible, as opposed to a password.

Password. A sequence of characters known only to the rightful owner; its introduction allows access to parts of systems or sites, confirming that the applicant has the necessary permissions.