They are known, in the technical field, with different names: some call them cryptoviruses, others cryptotrojans or cryptoworms, up to scareware. In reality, they are better known as ransomware and they are one of the most feared computer infections of the last years.

Their diffusion has been so fast that it has alarmed the authorities and the police of the whole world, gathered (together with some of the big names of the computer industry) in the initiative No more ransom, that sees in the front line also the Italian Postal Police. The goal is to increase users' awareness of the dangers they face on the Web and explain how to avoid being infected by ransomware. On the portal of the initiative, you can also find a lot of useful information about this type of malware, how it works and the various tools available to defend yourself from ransowmare.

How ransomware works

Masked by text documents or other types of apparently harmless file format, ransomware usually spreads via email. The spread of this malware, therefore, starts as a phishing operation, aimed at tricking users with counterfeit emails and similar tools. Today, hackers are also using other scam tactics: they use Facebook and other social networks to spread the ransomware virally with shortened URLs, or they create fake web portals to mislead Internet users. Una volta che si scarica il file, il più è (purtroppo) fatto: il malware si installerà nel disco rigido del computer, rendendolo di fatto inutilizzabile.

Fonte foto: Flickr

Fonte foto: Flickr

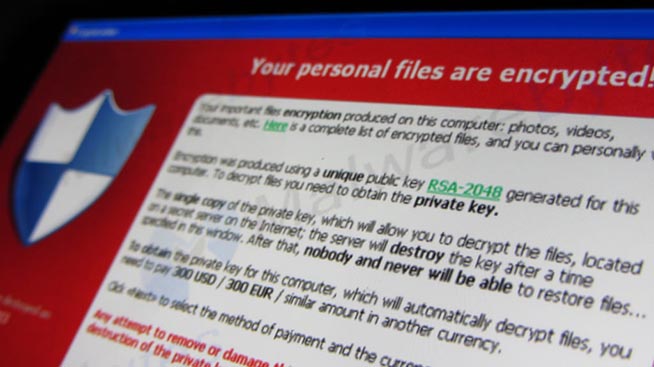

Schermata ransomware

Tutti i file presenti in memoria, infatti, saranno crittografati e resi illeggibili: la chiave per decrittare le informazioni, infatti, sarà nelle mani dell’hacker, che la consegnerà solamente dietro il pagamento di un riscatto (ransom in inglese). Siamo di fronte a un’estorsione in piena regola, seppur digitale: se l’utente vorrà riavere indietro i propri file e programmi, sarà costretto a pagare. Altrimenti… altrimenti cosa? Ci sono modi per eliminare ransomware gratis ed evitare di pagare il riscatto?

Come difendersi dai ransomware

Qualche anno fa, quando il fenomeno dei ransomware non era ancora così diffuso e conosciuto, le opzioni a disposizione dell’utente non erano poi molte. Nel caso si fosse rimasti infettati da un “virus del riscatto” si potevano seguire due strade: pagare e riavere indietro i file; formattare il PC e perdere per sempre il contenuto dell’hard disk (a meno che non si fosse stati previdenti con dei backup periodici). Il pagamento non è comunque la soluzione migliore, per una doppia serie di ragioni: prima di tutto, si finanzia il racket dei riscatti digitali e si dà modo agli hacker di migliorare ulteriormente gli strumenti illegali a loro disposizione; in secundis, seppur pagando non si avrà la certezza di ricevere la chiave crittografica necessaria a sbloccare i file e si resterebbe così vittima di una doppia truffa.

Fonte foto: Shutterstock

Fonte foto: Shutterstock

Se si è infettati da un ransomware pagare un riscatto potrebbe non essere sufficiente

Oggi la situazione è, fortunatamente, migliorata. Thanks to initiatives such as the aforementioned No more ransom, user awareness has grown, as has the commitment of software houses and developers in the fight to stem ransomware infection. To avoid being infected, in fact, it is sufficient to frequently update both the operating system and the software installed on the PC. Just as it is essential to have an antivirus by always downloading all available updates. Both free and paid antivirus programs employ advanced techniques to detect ransomware before it starts working and eliminate it before it can become harmful.

How to recover encrypted data

A fast way to recover data encrypted by ransmware without paying ransom is by restoring the Windows system configuration. Il sistema operativo di Microsoft, infatti, realizza periodicamente delle “copie” del sistema in caso di bisogna: se il computer dovesse mostrare in continuazione messaggi di errore, l’utente potrà riportare indietro Windows e continuare a utilizzare il PC come se niente fosse. Il discorso è valido anche in caso di infezione ransomware: il malware che crittografa i dati altro non è che un programma come gli altri e tornando a una configurazione di Windows pre-ransomware.

Fonte foto: Flickr

Fonte foto: Flickr

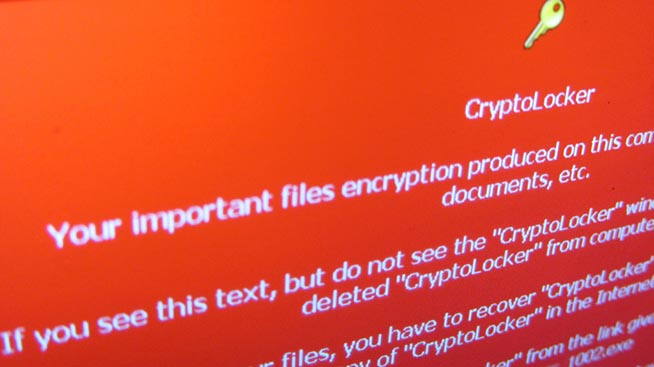

Per aggirare il blocco di CryptoLocker si può decidere di avviare Windows in modalità provvisoria

Avviare il PC in modalità provvisoria (qui si spiega come farlo con Windows 10, qui con Windows 7) e avviare il prompt dei comandi (in Windows 7 si può scegliere di avviare in modalità provvisoria con prompt dei comandi, mentre in Windows 10 sarà necessario digitare cmd nel campo di ricerca della barra del menu Start e scegliere “Prompt dei comandi”). Nella finestra digitare “rstrui.exe” e premere il tasto Invio. Nel giro di qualche secondo si caricherà il programma per il ripristino della configurazione di Windows: navigando tra le varie opzioni sarà possibile portare indietro nel tempo il PC e continuare a utilizzarlo. It is likely that such an operation will also lead to the loss of some data, especially the most recent ones, depending on the date of saving the configuration you are going to recover.

Programs to delete ransomware without paying

Unfortunately, there are also other ways to recover data encrypted with CryptoLocker and other ransomware belonging to "similar" families. In fact, it is becoming more and more common for antivirus software companies to develop tools that can decrypt files even if they do not have the cryptographic key in the possession of the hackers. Thanks to these tools (and a bit of patience) it will be possible to unlock the data without having to pay the ransom.

First, however, it is necessary to find out which family the ransomware belongs to, in order to find the right unlocking tool for you. There are two online services that can be of great help in this case: Crypto Sheriff by No more ransom and ID Ransomware. For both services it is necessary to provide some information about the infection by providing two encrypted files or the payment request message "attached" by the hackers.

Once you have this information you can move on to the "counterattack". On the Net, in fact, there are several programs available to delete ransomware without paying for it: all you have to do is download the one that best suits your purposes (or, better said, your malware family) to get your data back.

A selection of ransomware deletion tools can be found on the aforementioned No more ransom portal: you will be able to download seven programs (WildFire decryptor, Chimera decryptor, Teslacrypt decryptor, Shade decryptor, CoinVault decryptor, Rannoh decryptor and Rakhni decryptor) targeting the major ransomware families. Per ogni programma è inclusa anche una guida all’utilizzo, così che gli utenti potranno avviare il software per eliminare i ransomware e riavere indietro i file crittografati gratis.

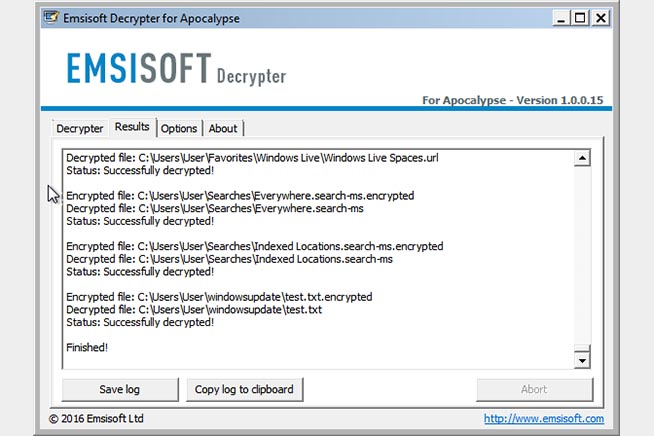

Altri tool altrettanto validi sono stati sviluppati da Emsisoft e TrendMicro, due delle maggiori software house impegnate nello sviluppo di applicativi per la sicurezza informatica. In questa loro attività, Emsisoft e TrendMicro hanno sempre dimostrato di essere in prima fila nella lotta ai ransomware.

Emsisoft Decrypter

Emsisoft ha realizzato decine di decifratori ognuno dedicato a un’infezione in particolare. Se, ad esempio, si cerca come eliminare FenixLocker, Autolocky o Nemucod, nessun timore: sarà sufficiente scaricare il tool adatto (sempre se presente nella lista) e seguire il processo di installazione guidata: nel giro di qualche decina di minuti si saprà se il software ha svolto il suo compito e si saranno recuperati i dati crittografati.

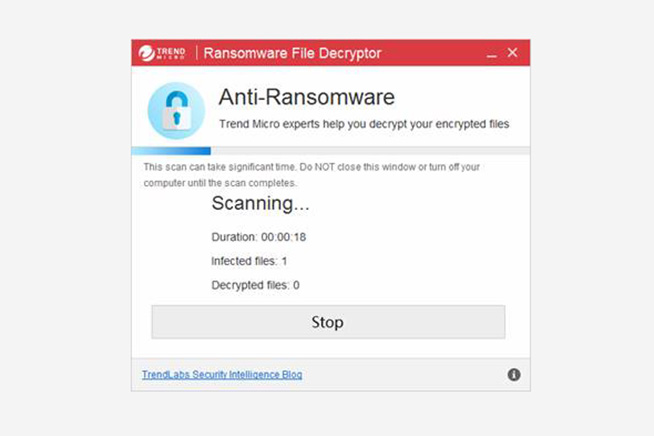

Fonte foto: TrendMicro

Fonte foto: TrendMicro

TrendMicro decrypter

Discorso differente, invece, per TrendMicro. La software house, infatti, ha realizzato un unico programma in grado di decifrare le chiavi crittografiche di alcune decine di famiglie ransomware (la lista completa è comunque presente nel link poco sopra). To find out how to delete Autolocky or how to delete TeslaCrypt (in its various versions and releases), all you need to do is download the tool, follow the installation wizard and run the program: thanks to the initial help, you will be able to start scanning your hard drive in a matter of moments.